De la surveillance de masse à la paranoïa généralisée - Conférence de Jean-Marc Manach- PSES 2014

Présentation

Titre : De la surveillance de masse à la paranoïa généralisée

Intervenant : Jean-Marc Manach

Lieu : Pas Sage En Seine

Date : Juin 2014

Durée : 58 min 08

Pour visionner la vidéo

Transcription

Avant j'avais deux problèmes : c'était, faire comprendre aux gens ce que c’était que la société de surveillance, sans être traité de parano ; et ce n'était pas facile.

Avec les révélations Snowden, mon problème a un petit peu changé : c'est arriver à faire comprendre ce que c'est que la société de surveillance à des paranos. C'est-à-dire que le problème auquel je suis confronté c'est qu'avant, des gens comme moi, des gens comme Okhin, des gens qui s’intéressaient à ces histoires-là, on était facilement brocardés de paranos, le problème, aujourd'hui, c'est que tout le monde est devenu parano. C'est ce que je vais essayer de vous montrer et ce pourquoi ça me semble dangereux, ou problématique en tout cas, de passer de la société de la surveillance à la société de paranoïa.

Pour ceux qui ne me connaissent pas, j'ai fait une petite slide avec quelques trucs. On ne voit pas très bien, mais bon. Ça fait une dizaine d'années que je travaille sur ces questions de technologie de surveillance, de protection des libertés, de vie privée, etc, j'ai fait quelques bouquins dessus. J'ai bossé avec WikiLeaks sur les Spy Files, donc ces marchands d'armes, ce salon de marchands d'armes de surveillance numérique qui se réunit tous les trois mois un peu partout dans le monde, mais dont l'entrée est interdite aux journalistes, enfin est réservée aux marchands d'armes et aux services de renseignement, aux flics, aux militaires, mais c'est interdit à la société civile et j'ai fait une BD, d'ailleurs, sur l'affaire Amésys et je suis en train de travailler sur le scénario de la BD, ça devrait sortir dans quelques mois.

Donc tout ce que vous avez toujours cru savoir sur la NSA, alors qu'en fait c'est un chouïa plus compliqué que ça. Moi, en fait, il a fallu attendre 2007. En 2007 il y a eu le scandale autour du fichier Edvige en France. C'était un fichier de renseignements qui autorisait les services de renseignement à ficher les mœurs sexuelles, les opinions philosophiques, politiques, des gens à partir de l’âge de treize ans. Il y a eu des manifestations dans la rue, il y a des hommes politiques qui sont montés au créneau, qui ont protesté en disant ça va trop loin cette société de surveillance, en tout cas cette volonté de ficher les gens. À ce moment-là j'étais journaliste au monde.fr et lemonde.fr m'a dit « Écoute tes trucs, là, de surveillance, fichiers policiers, etc, jusqu'à présent ça n'intéressait que les droit-de-l'hommiste, là visiblement ça commence à intéresser les gens, donc fais-nous un blog là-dessus ». Et donc j'ai créé ''Bug Brother'', qui est un blog sur Le Monde, où j'ai essayé de suivre un petit peu l'actualité de ces technos et où, en même temps, je sais que jusqu'à l’année dernière il y a des gens, même y compris à la rédaction du Monde qui disaient « Ouais mais Manach il est un peu parano quand même ». Et ce à quoi, moi, ça fait des années je répondais « Mais ce n'est pas moi le parano. Le parano ce sont des gens comme les clients d'Amésys qui veulent surveiller l'intégralité de leur population ». Amésys c'est cette boîte française qui a développé un système de surveillance de l'Internet à la demande d'Abdallah Senoussi, qui était le beau-frère de Kadhafi, accessoirement un terroriste, recherché par la justice française. Les paranos c’est la NSA qui veut surveiller tout, ou en tout cas être capable de tout surveiller. Moi je ne suis pas parano, moi je suis journaliste, j'essaye de comprendre comment ça fonctionne. Le problème c'est que maintenant, je n'ai pas fait de sondage dans la rue, mais je suis à peu près persuadé que si on fait un sondage dans la rue « Est-ce que vous êtes espionné par la NSA ? », la majeure partie des gens vont dire oui. Ce qui est complètement faux. La NSA ils ont autre chose à faire que d'espionner les gens, enfin l'intégralité de la population. Je vais revenir sur un certain nombre de ''fact checking'' que j'ai fait.

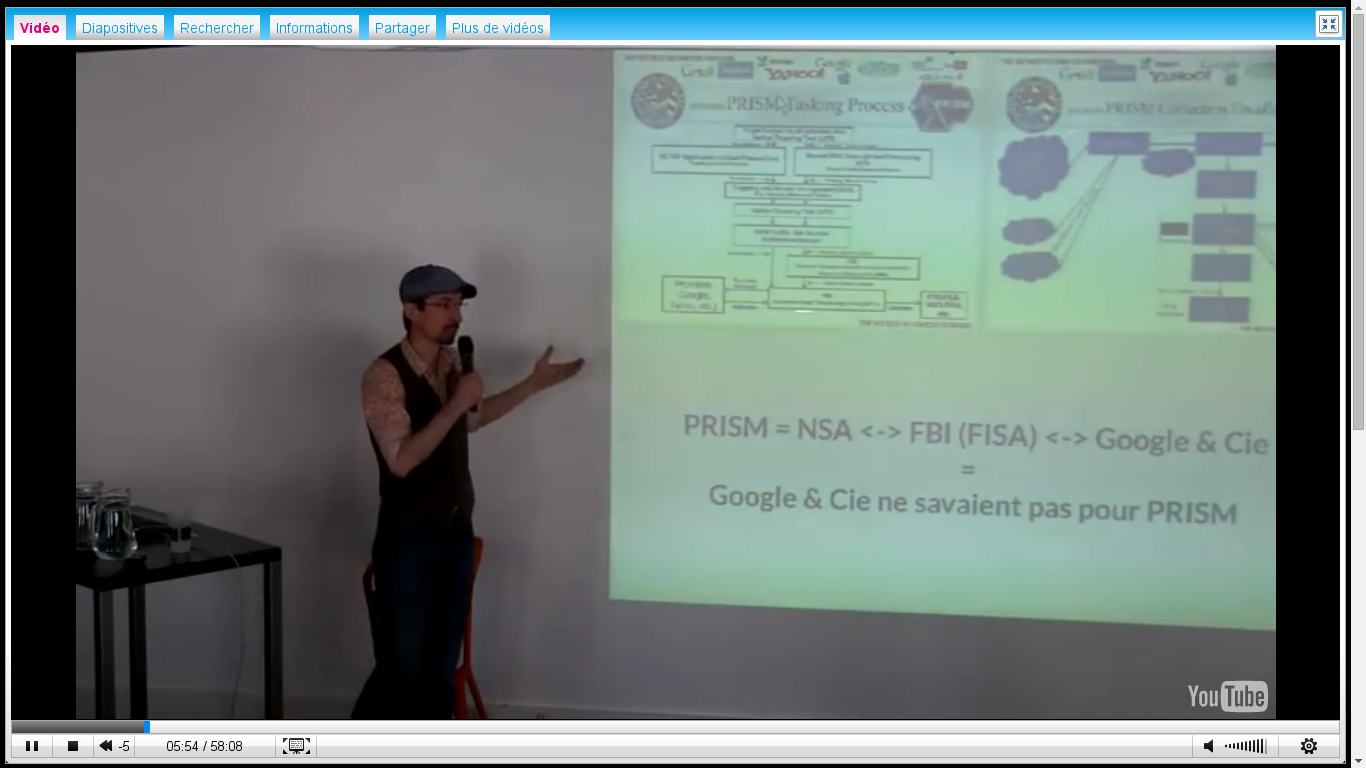

Au début PRISM. PRISM, en fait, a fait beaucoup de mal à la compréhension de comment fonctionne la NSA et de comment fonctionnent les systèmes de surveillance. Au sens où, les premières révélations de Glenn Greenwald, donc c'est le journaliste à qui Snowden a confié les documents, c’était sur le fait qu'un gros opérateur de téléphonie américain travaillait avec la NSA. Ça, on n'en a pas beaucoup entendu parler en France parce que ça concernait un opérateur de téléphonie américain. Sachant que la NSA n'a pas le droit d’espionner les Américains, c'est interdit normalement, en tout cas c'est assez compliqué. Mais avec PRISM, c'est là où ça a donné une visibilité mondiale, et encore récemment il y a plein de gens qui ne parlent pas des révélations Snowden, qui parlent de PRISM, le scandale PRISM. Pourquoi ? Parce que c’était présenté comme un des SIGAD, donc un des systèmes les plus utilisés par la NSA. Là on ne voit pas très bien, mais ça c'était une slide qui montrait que, en fait, l'essentiel du trafic sur Internet ça passe par les États-Unis. Et donc c'est plus simple pour la NSA de surveiller ce qui passe par leur territoire. Et puis surtout, ça a eu énormément de succès, parce qu'on avait la date et les logos de Gmail, Facebook et donc là on disait « Ah,comme ça, ça fait des années que la NSA travaillait avec les gros Google, Facebook, Microsoft, etc. », et où il y avait la liste des choses auxquelles les agents de la NSA pouvaient accéder. Et donc là, OK, PRISM, révélation mondiale. Sauf que, quand on regarde les slides, qui sont un peu plus techniques, qui apparaissent, alors je suis désolé ça apparaît en tout petit, mais il y a deux slides qui étaient très intéressantes dans les révélations PRISM et qui ont été rendues publiques après, et ça c'est un des gros problèmes des révélations Snowden, c'est qu'en fait on a un puzzle, mais c'est comme si on avait un puzzle de cinquante pièces et on n'en voit que trois. C'est très difficile d'arriver à mesurer exactement l'ampleur du puzzle et ce que montre réellement ce puzzle quand on n'a que trois pièces ou quand on a cinq pièces, six pièces. Et sur les révélations PRISM, en fait il y a certaines des slides, du PDF qui ont été révélées après. Et donc sur ces slides on découvre ce qu'est PRISM en fait.

PRISM c'est un acronyme utilisé par la NSA pour désigner une façon d'accéder aux données. Et cette façon d'accéder aux données, c'est en fait de demander au FBI d'aller demander à Google ou d'aller demander à Microsoft ou à Facebook. Donc quand on a eu Google, Facebook, Microsoft qui disaient « Mais nous on n'était pas au courant ! On n'était pas au courant qu'on travaillait comme ça avec la NSA ! » C'était vrai, ils n'étaient pas au courant parce qu'ils répondaient à des sollicitations du FBI.

PRISM a été également très mal compris parce qu'il y a énormément de personnes qui ont dit que c’était un accès direct de la NSA dans les serveurs de Google, Microsoft et Facebook. Là-dessus, et c'est effectivement Google qui a poussé le plus à la roue, Google a demandé à la justice américaine d'avoir le droit de dire combien de personnes ont été concernées par l'utilisation de PRISM. Donc c'est le système FISA, donc là c'est pareil je suis désolé on ne voit pas bien, mais grosso modo, par semestre, c'est entre 0 et 1000 demandes, et qui concernent entre 1 000 et 12 000, par semestre, 12 000 comptes. Donc ce n'est pas un accès direct de la NSA dans les serveurs de Google et où la NSA fait ce qu'elle veut. C'est le FBI qui demande à Google « Tiens, je te donne une liste de 1 000 noms, j'ai besoin d'avoir des données sur ces 1 000 noms ». Comparer 1 000 ou 10 000 utilisateurs avec le nombre d'utilisateurs de Facebook, le nombre d’utilisateurs de Microsoft, ce n'est pas de la même nature. Après, ça ne veut pas dire que la NSA n’utilise pas d'autres systèmes pour accéder à des données. Il y aura une conférence qui va être faite, je ne sais plus si c'est demain ou après demain, sur une présentation des 280 et quelques systèmes d'interception des télécommunications utilisés par la NSA et GCHQ, GCHQ qui est son partenaire britannique.

Donc on ne peut pas dire que PRISM c'est de la surveillance massive, au sens où on surveille absolument tout le monde. Non, c'est de la surveillance ciblée. Et c'est très utile bien évidemment à la NSA parce que quand on commence à avoir accès à un compte Gmail ou un compte Facebook, évidemment si on a accès à tout, là ça devient très intéressant pour des enquêteurs.

Ça c'est un travail qui a été fait. Ça fait quelques années que Google avait entamé un boulot de ce qu'il appelle les ''transparency reports'', à savoir tous les ans ou tous les six mois, Google publie le nombre de demandes d'accès à des données qu'ils ont eues de la part de chaque pays, et donc c'est identifié pays par pays et il y a plusieurs colonnes. Il y a une colonne combien de demandes ont été faites, ensuite combien de demandes auxquelles Google a dit non, on refuse, on ne veut pas vous donner les données, et combien d'acceptations ont été faites par Google. Suite à ça, Twitter, Facebook, Microsoft ont eux aussi, bien évidemment après les révélations Snowden, commencé à faire leurs ''transparency reports'', et si on regarde la liste du nombre de total de requêtes qui ont été faites de 2009 à 2012, donc, je ne sais plus si c'est 394 000 ou 39 000. Çà c'est pour la France ; pour la France c'est 39 000, donc de 2009 à 2012, c'est 39 000 requêtes qui ont été faites à tous ces opérateurs-là. Sachant, bien évidemment, que sur ces 39 000, il y en a certaines qui portent sur un seul et même individu, et sur le compte Facebook, Tweeter et Google de ce même individu. Donc ce n'est probablement pas 39 000 personnes, c'est probablement moins, en l'espace de trois, quatre ans. Ça c'est pour les demandes d'entraide judiciaire légales, qui passent par les circuits légaux.

Un autre truc qui m'a fait bizarre l'autre jour, c'était il y a une dizaine de jours, on a Vodafone qui sort un « transparency report », assez impressionnant, où il révèle qu'il collabore avec 28 pays, que sur ces 28 pays je ne sais plus s'il y en a 6 ou 8 où ils n'ont pas le droit de dire ce qu'ils font exactement, mais où ils laissent entendre que les autorités ont un accès direct à leurs serveurs. C'est repris par la presse et j'avais vu sur Twitter « Ah les Français, on est dans la liste des 28 pays, on est ???, on est espionné par la NSA ». Quand on regarde dans le rapport, il y a eu trois demandes qui ont été faites concernant la France à Vodafone ! En comparaison ce sont des dizaines, voire des centaines de milliers, à Malte ou en Italie. C'est comme si les gens avaient une sorte de prescience « Ah, ouais on est espionné, on veut être espionné ». Une sorte de fantasme, comme ça, qui fait que la NSA ça existe. Ce serait quand même injuste quelle ne m’espionne pas moi !

Ensuite on a eu le fail de la DGSE. Les révélations Snowden je crois que c'était en mai ou juin et on a, en juillet, « Révélations sur le Big Brother français », ça fait la Une du Monde, et où là Le Monde explique que la DGSE intercepte, espionne l'intégralité des communications, mails, SMS, fax, comptes Twitter des français à l'étranger, enfin des français en France et à l'étranger. La DGSE est aussi forte que la NSA. Moi je vois ça et en plus, dans le papier, ils citaient un article que j'avais fait il y a quelques années, où c'était Bernard Barbier, qui était le directeur technique de la DGSE jusqu'à il y a quelques mois, dans une conférence, il avait déclaré que, entre autres choses, il avait déclaré qu'ils enregistraient tous les mots de passe, avec un truc que je trouve assez brillant il disait, le fait d'enregistrer tous les mots de passe et de les stocker, un, c'est utile pour les dictionnaires de mots de passe qui leurs servent à cracker les mots de passe, mais deux, ça permet également d'identifier le gentil étudiant en chimie le jour, qui, le soir, devient un terroriste djihadiste, qui utilise un nom et un login différents en fonction de quand il se logue en tant qu'étudiant et quand il se logue en tant que terroriste mais qui utilise le même mot de passe. Pas con ! Ils avaient repris une partie, donc, de l'article que j'avais fait sur Barbier pour justifier l'article du Monde qui disait que la DGSE espionnait absolument tout. Mais ils ne m'avaient pas téléphoné pour me demander ce que j'en pensais. Et moi, le fait que la DGSE espionne absolument toutes les télécommunications en temps réel et en tous temps, ça me semblait un petit peu bizarre. Donc j'ai creusé, j'ai interrogé un certain nombre d'acteurs qui sont au cœur des réseaux, et tous sont arrivés à la conclusion que oui la DGSE est capable d'espionner ce qu'elle veut, mais par contre, elle n'est pas en mesure d'espionner absolument tout, en temps réel, de tout archiver ; elle n'a pas le droit de le faire et puis ça se verrait. Parce que vu l’infrastructure telle qu'elle est en France, enfin notamment l'architecture décentralisée, pour arriver à ce qu'on intercepte tout le trafic Internet il faut être sur tous les DSLAMs. Il y a beaucoup de DSLAMs, ça coûterait beaucoup d'argent et ça finirait forcément par se voir. Moi je fais un papier en disant « Oui, que la DGSE soit capable de tout espionner ? Oui. D'espionner n'importe qui ? Oui. Maintenant qu'elle espionne absolument tout le monde tout le temps ? Non. Je ne vois pas. » Et dans les semaines qui ont suivi, les journalistes du Monde qui ont fait le papier, ont reconnu, au détour d'une phrase, eh bien, ce que je viens de vous dire. Effectivement ils sont capables de tout mais ça ne veut pas dire qu'ils le font tout le temps.

Ensuite on a eu le fail concernant la NSA. Là ça a commencé, en fait, par un papier dans Spiegel, en août, qui dit qu'il y a, je ne sais plus si c'est 500 millions de métadonnées qui ont été interceptées par les services de renseignement allemands, à l'étranger, qui ont été transmis à la NSA. Ça c'est un papier qui est cosigné par Laura Poitras, qui est la journaliste qui a commencé à travailler sur les révélations Snowden avec Greenwald. Donc l'information était assez claire ; on sait depuis très longtemps qu'il y a des collaborations entre le BND et la NSA, enfin entre l'Allemagne et la NSA, et à l'appui de ça, Laura Poitras et Spiegel publient une capture d'écran de Boundless Informant. Boundless Informant est un des systèmes de visualisation de données utilisé par les analystes de la NSA, et qui montre combien il y a de métadonnées Internet, combien il y a de métadonnées téléphonie, alors je ne sais plus lesquelles sont en vert et en bleu, pendant trente jours en Allemagne et qui donne un chiffre qui porte donc sur ces millions de données. OK.

Problème. En octobre, on a Le Monde qui fait sa Une sur « Révélations sur l’espionnage de la France par la NSA américaine » et qui utilise exactement cette même capture d'écran. C'est-à-dire que le Spiegel avait sorti, j'ai oublié de vous le montrer, le Spiegel avait sorti en annexe de son enquête, un certain nombre de captures d'écran portant sur d'autres pays, dont la France. Là on voit que, en France, ce ne sont que des métadonnées téléphoniques, en vert. Il n'y a pas de métadonnées Internet. Et on voit que c'est soixante-dix millions, alors que, en Allemagne, c’était cinq cent millions ou trois cent millions, un truc comme ça. Donc, quelques mois après, on a Le Monde qui dit que c'est la NSA, à partir des mêmes slides, c'est la NSA, qui a espionné les communications des Français. Ce qui n'est pas du tout ce qu'avait raconté le Spiegel. Spiegel disait ce sont les services de renseignement allemands qui ont confié des données, interceptées à l'étranger, à la NSA.

Et donc là, il y a Peter Koop, qui est un hollandais, qui fait un blog qui s'appelle ''electrospaces'', qui est probablement un de ceux qui se penche sur les révélations de la NSA, il fait un énorme boulot de fact checking, et qui lui a remonté la piste et a dit « Mais non, un, ce ne sont pas des conversations téléphoniques ». Parce qu'en plus Le Monde écrivait que ce sont soixante-dix millions de communications téléphoniques de citoyens français, d'enregistrements de données téléphoniques de Français effectués par la NSA, et il parlait d'atteinte massive à la vie privée de la part d'un pays souverain. Donc ce n'était pas du tout la même façon de raconter les mêmes slides.

Peter Koop a fait le travail pour dire un, ce ne sont pas des communications téléphoniques, ce sont des métadonnées, ce n'est pas du tout la même chose. Ça ne veut pas dire que ce n'est pas une intrusion d'analyser des métadonnées, mais ce n'est pas la même chose que les communications téléphoniques, et que deux, non ce n'étaient pas des données espionnées par La NSA en France. Et d'ailleurs, suite à ces révélations, on a eu un mini scandale diplomatique entre la France et les États-Unis, l'ambassadeur des États-Unis a été convoqué, François Hollande a téléphoné à Barack Obama pour l’engueuler. Il y a eu une mini crise diplomatique et en face il y avait le responsable de la NSA qui dit « Mais attendez, les journalistes n'ont pas compris. Ce n'est pas nous qui avons espionné. Ce sont vos services de renseignement européens qui nous ont donné les données ». Et finalement, une semaine après, on a eu effectivement un article du Monde qui reconnaissait que ce n'était pas des données, enfin à mots couverts, que ce n'étaient pas des données espionnées par la NSA en France, des communications téléphoniques, mais bien des données confiées, espionnées à l'étranger par la DGSE et confiées à la NSA.

Cela dit, pareil. Si on fait un sondage dans la rue, on demande « Est-ce que la NSA espionne les communications téléphoniques des Français ? », la quasi totalité des gens va vous dire oui. J'aurais dû faire le test d'ailleurs tout à l'heure avant de raconter ça, vous demander combien de personnes jusqu'ici pensaient que la NSA avait espionné soixante dix millions de communications téléphoniques, et je suis assez persuadé qu'une bonne partie d'entre vous le pensait. Moi je l'ai pensé pendant longtemps, jusqu'à m'apercevoir que ce n'était pas vrai. Les journalistes s'étaient plantés. Mais ce n'étaient pas les seuls. En fait, c'est parce que Greenwald lui-même s'est planté. Il a fait la même erreur en Espagne, en Italie et en Norvège, à partir des mêmes slides, exactement celles qui avaient été publiées par le Spiegel. Ça arrive à tout le monde de se planter. Le problème c'est que ça laisse des traces sur la durée et que ça brouille l'écoute, si je puis me permettre, si on veut arriver à comprendre ce qu'il en est exactement.

Donc moi je suis blogueur au Monde. Moi, systématiquement, j'en réfère à ma hiérarchie et ma hiérarchie sa réponse n'est pas de dire « OK, on va publier une contre enquête en Une du Monde », parce que tous ceux qui ont acheté Le Monde et qui ont lu le journal Le Monde, eh bien, ils ne savent pas ce que je suis en train de vous raconter parce que moi je l'ai publié sur mon blog, uniquement. Ils n'ont pas voulu le mettre sur le papier.

Le fail du GCHQ. Le GCHQ, c'est un peu l'équivalent de la NSA en Grande Bretagne, ils travaillent ensemble depuis les années 40, et visiblement, d'après ce qu'on commence à comprendre du GCHQ, ils sont encore plus forts que la NSA, non seulement parce qu'il y a plein de câbles fibre optique qui atterrissent en Grande Bretagne et que, apparemment, ils sont très forts dans l'interception massive de ces câbles-là, mais également parce que les lois, le cadre juridique réglementaire en Grande Bretagne fait qu'il est plus simple d'attenter à la vie privée, de faire des opérations d'espionnage que ça ne l'est aux États-Unis. Donc encore une Une du Monde, il y a quelques mois, « Espionnage, comment Orange et les services secrets coopèrent », avec un autre papier qui dit que les services britanniques ont accès aux données des clients français d'Orange. Ça, en fait, ça se basait sur un papier qui avait été publié dans le ''Gardian'' en octobre dernier et qui mentionnait que la DGSE avait mis le GCHQ en contact avec un partenaire privilégié de la DGSE, qu'ils avaient fait des rencontres à partir de 2009, que ça se passait très bien, que le GCHQ commençait à bosser avec cette boîte française. Mais on n'avait pas le document ; l'article évoquait un document mais on n'a pas le fac-similé, on n'avait pas le nom de la boîte, on ne savait pas dans quel domaine elle exerçait, etc. Le Monde a fait l’enquête et donc affirme que c'est Orange, ce qui est fort possible, au sens où, j'ai découvert ça dans mon enquête, en 39-45, quand l'Allemagne a envahi la France, pour continuer à écouter les communications téléphoniques, l’ancêtre de la DGSE a démilitarisé ses espions, ceux qui étaient chargés d'écouter les communications téléphoniques, pour les faire recruter officiellement en tant qu'agents des PTT. Donc l’ancêtre de la DGSE, ils étaient dans les centraux téléphoniques en tant qu'agents des PTT et ils espionnaient les communications, à la fois pour Pétain, et en même temps pour la Résistance. Et comme France Télécom est un opérateur de longue date et longtemps a été monopolistique en France, c'est évident qu'il y a des liens avec la DGSE depuis très longtemps.

Par contre, moi ce que je n'ai pas compris, c'est pourquoi est-ce que l'article disait les services britanniques ont accès aux données des clients français d'Orange. Pourquoi ce serait les clients français ? Je me mets à la place du GCHQ. Un des gros avantages d'Orange c'est qu'il contrôle 20 % des câbles de fibre optique dans le monde. 20 % c'est énorme ! Le GCHQ, un de ses gros boulots, c'est d'espionner les fibres optiques. Donc ce qui intéresse probablement le GCHQ, c'est probablement les câbles sous-marins. Ce qui intéresse également le GCHQ c'est probablement le fait qu'Orange a une centaine de filiales à l'étranger, dont un certain nombre dans des pays du Golfe, dans des pays africains où il y a la guerre, le Mali, le Niger. Je suis un espion du GCHQ, je vais demander à Orange « Est-ce que je peux accéder aux données de tous les gens qui passent des coups de fil au Mali et au Niger ? » Ça, ça me semble logique. Mais ça, le papier du Monde n’en parle pas. Il ne parle pas des 20 % de câbles de fibre optique, il ne parle pas du nombre de filiales. Il parle uniquement des clients français d'Orange. Pourquoi ? Moi je suis journaliste, en termes de probabilités, ce qui intéresse le GCHQ c'est plus les câbles de fibre optique et puis le Mali que les communications téléphoniques à Romorantin. Qu'est-ce qu'il en a à foutre des communications téléphoniques à Romorantin ou à Marseille, le GCHQ ? Il peut s'intéresser à tel ou tel terroriste. Mais le massif ? Pourquoi il ferait du massif en France ? Et pourquoi la DGSE autoriserait un service de renseignement étranger à faire du massif en France ? Nonobstant le fait qu'un bon nombre de ministères, dont celui de la Défense, qui est-ce qu'ils payent pour passer leurs appels téléphoniques ou pour utiliser Internet ? C'est Orange. Ce serait bizarre que la DGSE accepte qu'un service de renseignement étranger espionne des ministères français. Donc voilà. Un truc où je ne le sens pas ! J'ai du mal à y croire. Ce n'est pas plausible, ou en tout cas la façon qu'a eue Le Monde d'affirmer que c'étaient les clients français d'Orange, eh bien, c'était la troisième fois, quand même, qu'il faisait le coup avec une extrapolation, ce que je pense être une exagération, à partir de documents ou à partir d’informations.

Alors là je vais faire mon petit troll. Donc ces fameuses fails, ce n'est pas parce qu'on n'est pas paranoïaque, qu'eux ne le sont pas contre moi. Là-dessus, je n’avais pas du tout anticipé quand j'avais préparé cette conférence, mais il y a donc Peter Koop, alors on ne voit pas le titre, mais il y a Peter Koop de electrospaces, qui , il y a deux jours, a fait un long fact checking, pour dire que d'après lui, l'analyse des révélations Snowden ne permet pas de démontrer qu'il s'agirait d'un programme de surveillance globale, d'un programme de surveillance massive. C'est contestable, mais son argument, enfin ce qu'essaye d'expliquer Peter Koop, c'est qu'en fait ce que fait la NSA, effectivement ça a été très bien raconté dans le bouquin d'Antoine Lefébure sur Snowden, ça a été très bien dénoncé également par Snowden. Ce qui s'est passé c'est que, après les attentats du 11 septembre 2001, comme la NSA n'a pas été en mesure de les empêcher, alors qu'ils avaient des données, ils avaient des données sur certains des terroristes, ils ont changé leur optique et ils se sont dit, bon, maintenant pour arriver à trouver l'aiguille dans la botte de foin, on va prendre toute la botte de foin. Et donc, c'est en ce sens-là qu'un certain nombre de personnes disent oui, la NSA fait du massif. Sauf que ce qu'explique ''electrospaces'', c'est que dans la logique des mecs de la NSA et du GCHQ, s'ils espionnent absolument tout, ce n'est pas pour écouter tout le monde. Typiquement ce qui passe dans les câbles de fibre optique, ils stockent, ils interceptent tout ce qui passe, ensuite ils passent ça à la moulinette en fonction de mots-clés, d'adresses IP, etc, et au bout de trois jours, ils effacent les données, et au bout d'un mois ils effacent les métadonnées. Donc ce n'est pas quelque chose qui vise à surveiller l'intégralité de tous ceux qui seraient contre la NSA. C'est en ce sens-là que Koop dit non, ce n'est pas un problème de surveillance massive. C'est juste une technique de renseignements, où effectivement on pêche au chalut, on ramasse tout, et puis à l'intérieur on prend les poissons qui nous intéressent. C'est contestable comme raisonnement. Il n’empêche qu'ils prennent absolument tout avec le chalut, ils prennent absolument tout et qu'en même temps, vu le nombre de systèmes qui ont été déployés par la NSA pour intercepter, oui ça relève quand même de la surveillance de masse, mais, pour lui, ce n'est pas une atteinte aussi importante que ça à la vie privée des gens.

En attendant, un autre truc que j'ai découvert en enquêtant sur ces histoires, c'est le programme National Insider Threat Task Force. En fait, ce qui s'est passé, c'est que je n'ai pas encore réussi à identifier si c'était avant ou après les premières révélations de WikiLeaks qu'ils ont lancé ce programme-là, mais je sais que ça s'est vraiment, en tout cas, intensifié sous Obama. En fait c'est une nouvelle chasse aux sorcières qui a été lancée. Ce qu'il faut savoir c'est qu'il n'y a jamais eu autant de whistleblowers dans les prisons américaines et autant de whistleblowers poursuivis par la justice américaine que sous Obama. L'Espionage Act de 1914, avait été utilisé trois fois jusqu'à Obama. Depuis qu'Obama est là je crois qu'on en est à la sixième ou septième fois. Il y a une véritable chasse aux sorcières qui a été lancée, et ce programme-là, en fait, ils incitent les fonctionnaires américains à surveiller leurs collègues et si il y en a un qui commence à devenir un peu alcoolique, qui commence à devenir dépressif, qui vient de divorcer, qui va voir de la famille à l'étranger, qui arrive tard, qui a des problème d'argent, il faut impérativement le dénoncer tout de suite aux fonctionnaires de sécurité du ministère, parce qu'il pourrait devenir un whistleblower ou un espion. Et donc on assiste à une véritable nouvelle chasse aux sorcières, qui a été lancée, qui ne vise pas seulement ceux qui travaillent à la NSA ou dans l'armée, qui vise tous les fonctionnaires. J'ai trouvé un manuel de détection des espions sur le site du ministère de l'Agriculture c'est « 101 moyens de reconnaître les espions » et du ministère de l’Éducation nationale. Vous imaginez en France, des autorités qui demanderaient aux profs d'espionner leurs collègues et de rapporter tout comportement déviant à la hiérarchie, parce qu'il pourrait devenir un espion ?

Pourquoi je vous parle de ça ? Parce que oui, on est vraiment passé à quelque chose de l'ordre de la paranoïa. Enfin là, en tout cas, l'administration américaine est passée en mode paranoïaque, ce qui aussi pourrait expliquer pourquoi ils ont décidé de tout surveiller. Il y a une émission de Daniel Mermet qui est passée il n'y a pas très longtemps sur les whistleblowers de la NSA, parce qu'effectivement c'est ce que disait Okhin tout à l'heure, Snowden n'est pas le premier, ils sont six ou sept avant lui de la NSA à être sortis du bois et à avoir dénoncé ce que faisait la NSA. La différence c'est que Snowden c'est le premier à sortir avec des documents, avec des preuves écrites, avec des traces écrites. Donc il y a un de ces whistleblowers qui expliquait que, après les attentats du 11 septembre, il y a le numéro trois de la NSA qui lui a dit « Mais en fait le 11 septembre c'est un cadeau pour la NSA, c'est un véritable cadeau, parce qu'on va pouvoir faire ce qu'on veut ; tout ce qu'on aurait pu rêver dans nos rêves les plus fous et qu'on n’aurait pas eu le droit, on n'aurait pas eu l'argent, on aurait eu des soucis avec le président, eh bien là ils ne pourront plus nous dire non et là on va pouvoir absolument espionner tout ce qu'on veut ».

Alors ça c'est un autre truc, un autre signe d'un comportement de type paranoïaque, en tout cas qui montre qu’effectivement il y a quand même un problème aux États-Unis, ça c'est le centre de domination de l’information, qui est dans un fort américain, qui sert d'interface entre la NSA et l'armée américaine. Donc le centre de domination de l'information, c'est comme ça que ça s'appelle. Ils ont payé un cabinet d'architectes d'intérieur pour que ça ressemble au vaisseau amiral de Star Trek. Et donc, quand ils font visiter ce centre-là à des visiteurs institutionnels, ils sont tous super contents, super excités de pouvoir s'asseoir sur le siège. À ce stade-là, il y a quelque chose qui ne va pas ! Je ne sais pas si c'est de la paranoïa, je ne suis pas un psychiatre, mais bon !

Un autre truc que j'ai découvert, qui a été beaucoup moins médiatisé que les soixante-dix millions de communications téléphoniques, soi-disant interceptées par la NSA, c'est la théorie des ''Three Hops''. La théorie des three Hops c'est un très bon moyen, très bon argument pour clouer le bec à tous ceux qui nous répondent, depuis des années « Oui mais moi je n'ai rien à me reprocher, donc je n'ai rien à cacher ». Et nous ça faisait des années qu'on essayait de leur répondre « Oui, mais c'est plus compliqué que ça. Ce n'est pas parce que tu n'as rien à te reprocher que, pour autant, on ne va pas s'intéresser à toi ». Et donc la NSA, ce qu'elle a décidé de faire, c'est que, quand elle s'intéresse à une cible, Angela Merkel, par exemple, elle va s'intéresser également à tous les gens qui sont en contact avec Angela Merkel, plus tous les gens qui sont en contact avec ceux qui sont en contact avec Angela Merkel, etc, à trois niveaux. Ce qui fait que le frère du voisin de la femme du chauffeur d'Angela Merkel peut être espionné par la NSA, quand bien même il n'a strictement rien à se reprocher, rien à cacher et qu'il n'a aucun secret d’État. Donc la question n'est pas de savoir si on a quelque chose à se reprocher ; la question c'est de savoir est-ce qu'on connaît quelqu'un qui connaît quelqu'un qui connaît quelqu'un ? Et comme on sait que sur Facebook, sur Twitter, on est tous à quatre niveaux de séparation des autres, entre quatre et cinq niveaux de séparation des autres, oui, virtuellement, les États-Unis se donnent le droit d'espionner un petit peu tout le monde. Quand on sait, par ailleurs que les États-Unis ont une technique, en fait, pour arriver à savoir si c'est légal ou pas de s'intéresser à tel internaute, c'est la théorie des 51 % de probabilités. S'il y a 51 % de probabilités que vous soyez Américain, on ne s'intéresse pas à vous. Mais si 51 % de probabilités que vous soyez un étranger, ils s'octroient le droit d'analyser vos datas, parce que, quand un paquet d'informations transite sur IP, eh bien il n'y a pas sa nationalité dessus. Donc ils ont cette théorie des 51 %. Donc là ce que disait l'ACLU, c'est que si vous avez 40 contacts, virtuellement ça fait 2,5 millions de personnes qui peuvent être espionnées pour vous, pour vous surveiller vous.

C'est un ancien responsable de la NSA qui a reconnu, il n'y a pas très longtemps, que les métadonnées tuent. C'est intéressant d'expliquer ça. Les métadonnées c'est qui envoie un message à qui, quand, d'où, à quelle heure et éventuellement pendant combien de temps. On sait qu'il y a des terroristes, djihadistes, qui ont été tués par des drones, au Yémen notamment, parce qu'en fait la femme du terroriste avait envoyé un e-mail à une amie à elle ou à quelqu'un de sa famille et donc ils ont intercepté l'e-mail de la femme de leur cible et c'est comme ça qu'ils ont réussi à le géolocaliser et envoyé un drone pour le bombarder. Donc c'est en ce sens-là que les métadonnées tuent. La femme, elle, je ne sais pas si elle était elle-même terroriste, mais en tout cas c'est grâce à elle, grâce à son mail, merci, que le mec a été buté.

Ça c'est autre truc qui montre aussi le niveau de paranoïa dans lequel on peut légitimement tomber. Je ne sais pas s'il y en a qui se souviennent de la publicité. En 1984, Apple avait fait une publicité, c'était un décor à la Big Brother, en 1984, tout le monde regardait le commandeur sur son écran, et puis on avait une sportive qui arrivait avec un marteau et qui lançait le marteau sur l'écran, qui cassait l'écran et c'était pour célébrer l'arrivée du nouvel ordinateur Mac. Ça c'est une slide qui vient de la NSA et qui dit « Qui aurait imaginé en 1984 que Apple, qui était censé dénoncer le Big Brother, nous permettrait, à nous, de transformer tous les utilisateurs de MacIntosh en zombies, grâce au système de géolocalisation, etc ».

J'avais fait un documentaire l'année dernière qui s'appelait « Une contre histoire de l’Internet » et c'était Rick Falkvinge, le fondateur du Parti Pirate, qui expliquait que, lui ce qu'il réclamait, il réclamait les mêmes droits que ses parents. À savoir, ses parents, jusqu'aux années 80, quand ses parents téléphonaient, ils n’étaient pas surveillés ; quand ses parents se déplaçaient dans la rue, ils n'étaient pas surveillés ou « surveillables ». Aujourd'hui n'importe qui a un smartphone et on est effectivement « surveillable », voire surveillé, en permanence. Il appelle ça un outil de tracking comportemental.

Le problème c'est également que là, on a eu, au-delà des révélations Snowden, heartbleed, donc la faille de sécurité qui existait depuis des années dans OpenSSL ; on a eu TrueCrypt, dont on ne sait toujours pas ce qu'il en est exactement, au sens où, TrueCrypt, qui est donc le logiciel, le coffre fort électronique de référence qui était utilisé depuis des années, dont on ne connaissait pas l'identité de ses développeurs et qui, du jour au lendemain, alors qu'il y a un audit qui a été lancé depuis des mois, qui a été financé pour vérifier qu'il n'y a pas de faille de sécurité dans TrueCrypt, et où visiblement il n'y avait pas, semble t-il, de faille de sécurité, du jour au lendemain, ils changent leur page d’accueil, ils conseillent d'utiliser le coffre-fort de Microsoft. Oh ! Bizarre comme annonce ! Donc il y a un certain nombre de gens qui supputent que ça pourrait être le même problème que Lavabit, à savoir Lavabit c'était ce fournisseur de mails sécurisés, qui avait dû fermer du jour au lendemain son serveur parce qu'il refusait de donner la clef qui aurait permis de pouvoir ''pawner'' les 400 000 utilisateurs de Lavabit. Sachant qu'en fait, le FBI à l'époque, plutôt que de demander à Lavabit d'autoriser un accès au mail utilisé par Edward Snowden, le FBI avait demandé la clef qui permettait d'avoir accès aux 400 000 utilisateurs de Lavabit. Ce que le PDG de Lavabit a trouvé légèrement disproportionné et ce pourquoi, donc, il a fermé son site. Mais il a mis du temps pour raconter cette histoire parce qu'il avait un gag order, c'est-à-dire une interdiction formelle de la part des autorités américaines de raconter ce qui lui arrivait. Décidément j'ai un peu de mal avec cet écran.

Autre indice de la mesure du fait qu'on serait rentré en une société de la paranoïa, c'est cataCrypt. CataCrypt c'est un événement qui va être organisé, je crois que c'est à San Francisco en octobre prochain, avec des gens comme Whit Diffie, Martin Hellman, Ron Rivest, Peter Neumann, Jon Callas, Jean-Jacques Quisquater. Pour ceux qui s'y connaissent un petit peu en crypto, ce sont juste les grands-pères de la crypto. C'est grâce à eux que le commerce électronique existe, c'est grâce à eux que PGP existe, c'est grâce à eux que la sécurité sur Internet existe, c'est grâce à eux que la sécurité informatique existe. Et donc ils ont appelé ça cataCrypt parce qu'ils disent on est en état de catastrophe. Parce que là, les révélations Snowden montrent qu'il y a énormément d'argent qui est dépensé par la NSA, par le GCHQ, pour pouvoir mettre à mal tous les systèmes de sécurité qui existent, et donc on a un problème, vu que leur problème à eux c'est d'arriver à mettre en place des systèmes de sécurité. La NSA a deux missions normalement. La première mission est de sécuriser les communications des Américains. La deuxième est d’espionner les communications des non Américains. Et donc là on s’aperçoit que cet organisme-là qui est le plus grand employeur de mathématiciens ou l'un des plus gros employeurs de mathématiciens et de cryptographes au monde, dépense énormément de temps à casser ce qu'eux essayent de mettre en place cataCrypt !

Un autre truc qui est intéressant, quand même, avec cette histoire de société de paranoïa, c'est qu'en fait on n'a pas à être si paranoïaque que ça non plus. Imaginons, Greenwald, toutes les semaines, publie un nouveau document Snowden. Donc ça que veut dire que son ordinateur, l'endroit où les documents Snowden ont été stockés, n'ont pas été piratés par la CIA, la NSA, le GCHQ, le FSB, que sais-je, la DGSE, des méchants pirates. Ça veut dire qu'il est tout à fait possible, même et y compris pour quelqu'un comme Greenwald qui ne comprenait rien à la sécurité informatique jusqu'à l'année dernière, d'arriver à sécuriser son ordinateur et d'arriver à sécuriser ses communications. C'est tout à fait possible ; il en est la preuve vivante. Excusez-moi, pour ceux qui le savent déjà, mais ce qu'il faut comprendre c'est que Greenwald a été choisi par Snowden parce que c'est un roquet, parce que c'est quelqu'un qui mord, qui était anti Bush et il savait que c'était quelqu'un qui n’allait pas se coucher, contrairement à d'autres journalistes américains qui avaient eu des révélations sur la NSA, mais qui avaient accepté de se taire pour ne pas enflammer la situation.

Mais quand Snowden a contacté Greenwald, Greenwald ne lui a pas répondu, parce que ça le faisait chier d'installer PGP. PGP c'est un logiciel qui permet de chiffrer ses e-mails. Donc il a fallu que Snowden contacte Laura Poitras, que Laura Poitras vienne physiquement voir Greenwald en lui disant « Écoute, je vais te montrer comment on installe PGP ». Elle lui a installé PGP pour qu'ensuite il puisse contacter Snowden et avoir la série de révélations qu'on a eues depuis un an. Mais ce mec-là c'est un noob total. Un mec, ça ne l'intéressait pas ; il ne voulait pas. Maintenant il veut bien. Et maintenant, alors que c'était un noob total, eh bien son ordinateur, visiblement, n'a pas été détruit. Et je pense qu'il y a un certain nombre de personnes au sein de la CIA ou de la NSA qui ont essayé ou qui essayent de détruire ces données-là.

Ça c'est un billet, un tout petit billet qui est passé relativement inaperçu, qu'a fait Buchmeyer, qui est une des personnalités les plus respectées dans le milieu de la cryptographie, de la sécurité informatique, juste pour rappeler que la NSA n'est pas magique, elle n'a pas des super pouvoirs, elle ne fait pas tout ce qu’elle veut, c'est beaucoup plus compliqué que ça. Il y a beaucoup de résilience sur Internet, il y a beaucoup de gens qui effectivement ont quand même développé des choses qui fonctionnent plus ou moins bien. Et donc la NSA, son boulot, c'est comme n’importe quel hacker, elle est confrontée à un problème, elle essaie de trouver des solutions. N'importe qui a été confronté à un problème sait que le problème reste entier, après on peut peut-être trouver une solution. Mais visiblement, d'après les révélations Snowden, ils n'ont pas trouvé de solution pour pawner Tor même si, dans certains cas apparemment ce serait possible ; ils n'ont pas trouvé de solution par rapport à Tails, donc c'est cette distrib sécurisée qui tient sur une clef USB ; ils n'ont pas trouvé de solution par rapport au chiffrement GPG, mais il y a plein d'autres moyens de pawner quelqu'un et c'est clair que si vous êtes une cible de la NSA, de la DGSE ou d'un gros service de renseignement comme ça, quel que soit ce que vous pouvez mettre en place ! Eh bien Greenwald, Greenwald il y arrive à sécuriser ! Donc non, il faut arrêter de penser que la NSA est plus forte que toi ! Ou que la DGSE est plus forte que toi ! Ça dépend, des fois oui, mais pas forcément.

Accessoirement, c’est aussi un truc qui m'énerve, c'est Big Brother. J'avais fait un papier, que je n'ai jamais eu le temps de finir, c'était en juillet dernier, « pour en finir avec Big Brother ». La NSA n'est pas une police de la pensée. Obama ce n'est pas Hitler, ce n'est pas Staline. Il faut arrêter avec ce truc-là. Hitler, Staline sont des gens qui tuaient les dissidents. Si vous êtes un dissident aux États-Unis, vous n’êtes pas tué. Certes Laura Poitras vit en exil à Berlin, Jacob Appelbaum vit en exil à Berlin, il y a un certain nombre de personnes qui ont des soucis avec des autorités américaines, mais ce n'est pas comparable avec Big Brother qui était un dictateur. Ça c'était donc une slide sur Tor et Tails. Pour information la semaine prochaine les développeurs de Tor viennent à Paris, pour bosser ensemble ; si vous avez du temps à y consacrer vous pouvez aller les voir et le week-end d'après, ce sont les développeurs de Tails qui viennent également à Paris.

Donc, il faut arrêter de les déifier comme étant des grands méchants. La majeure partie des gens qui travaillent pour les services de renseignement ce sont des fonctionnaires à qui on demande de faire un boulot, qui font le boulot, qui ne sont pas au courant de ce que font les autres. Il y a énormément de gens de la NSA qui ont appris beaucoup plus sur la NSA grâce à Snowden qu'ils n'en savaient en étant à l'intérieur de la NSA. C'est le principe de cloisonnement dans les services de renseignement. Il ne faut pas leur prêter forcément de mauvaises intentions, la majeure partie des gens à la NSA, à la DGSE, leur cible c'est Al-Qaïda, c'est ce qui se passe en ce moment en Libye, c'est ce qui se passe en ce moment en Syrie, c'est ce qui se passe au Mali, c'est ce qui se passe au Niger, pas ce qui se passe à Romorantin, à Paris ou à Numa. Il y a à près deux mille personnes à la direction technique à la DGSE, vu l'ampleur de la guerre au terrorisme, etc, il y en a combien d'après vous qui sont en train d'espionner les gens qui sont ici ? Est-ce que ça fait partie de leurs attributions ? Non. En plus la DGSE, sa mission c'est d’espionner à l'étranger, DGSE, service du renseignement extérieur. C'est la DGSI, l'ancienne DCRI, qui elle peut faire de l'espionnage intérieur et qui effectivement, peut-être elle, va s'intéresser à des gens qui peuvent être subversifs, au sens où dans les missions de la DGSI, il y a la lutte contre la subversion. Et ça, la lutte contre la subversion, ça donne Tarnac, par exemple.

En revenant sur cet article de Big Brother, moi j'en ai marre d'entendre Big Brother, parce que le jour J, un jour on dit que c'est Google qui est Big Brother, le lendemain c'est Facebook qui est Big Brother, après c'est Kinect qui est Big Brother, après ce sont les péages, ce sont les radars automobiles Big Brother, après c'est la NSA qui est Big Brother. Stop. Ce n'est pas Big Brother. Moi ce que je pense, c'est que ce vers quoi on va c'est beaucoup plus Minority Report. À savoir un monde où il y aura tellement de machines interconnectées et de plus en plus de machines qui vont décider à la place d’êtres humains et où, à des moments, il y a des machines qui vont vous dire non. Et en fait Minority Report ça a déjà commencé. J'avais fait un papier là-dessus, les « doigts brûlés » à Calais. À Calais il y a 25 % des réfugiés qui se brûlent les doigts pour effacer les empreintes digitales, parce que si les flics les chopent et qu'ils passent leurs empreintes digitales au fichier des empreintes digitales, EuroDac, européen, ils vont être renvoyés en Italie ou en Grèce, là où ils ont été fichés. Or comme leur objectif c'est d'aller en Grande Bretagne, ils n'ont pas envie de se retaper le périple depuis la Grèce ou depuis l’Italie. Donc le seul moyen pour ne pas être renvoyés là-bas, ils effacent leurs empreintes digitales. Donc Minority Report ça a commencé, c'est maintenant, il y a déjà des gens qui se mutilent pour échapper à des systèmes de fichage utilisant des ordinateurs, sauf que, comme ce sont des réfugiés, sans papiers, à Calais, grosso modo la lie de l’humanité, je ne sais pas si vous avez suivi ce qui s'est passé récemment, un sorte de ???, on les expulse, on les empêche de dormir enfin ils sont vraiment traités pire que des chiens. Pour l'instant les gens ne s'en aperçoivent pas vraiment. Mais moi j'ai fait une émission il n'y a pas très longtemps avec Alain Bauer qui était le monsieur insécurité, le monsieur vidéo surveillance sous Nicolas Sarkozy, et c'était rigolo à un moment il a reconnu que la quasi totalité des systèmes de vidéo surveillance en France ont été installés n’importe comment. C'était intéressant que ce soit monsieur Alain Bauer qui me dise ça. Et quand j'ai dit « Mais de toutes façons le problème ce n'est pas Big Brother, c'est Minority Report », « Ouais, ouais, c'est vrai, on va vers Minority Report ». Et donc le truc c'est ça.

Pourquoi j'ai fait cette conférence-là sur la paranoïa ? Parce que je déplore le fait de voir de plus en plus de mes contemporains verser dans la paranoïa, alors qu'on n'a vraiment pas besoin de ça. Pour arriver à mesurer un problème il faut être conscient de ce problème et donc il faut être droit sur pattes, et savoir de quoi on parle, et ne pas raconter n’importe quoi. Le pire est à venir. Là ce qu'on a vu avec Snowden c'est de la roupie de sansonnet par rapport à ce qui va se passer dans vingt ans. Parce que la NSA ne va pas arrêter. La NSA a commencé à faire du massif sur les câbles sous-marins en 2007-2008, la NSA a commencé à s'attaquer à la crypto il y a quelques années seulement, ce sera quoi dans quinze ans, dans vingt ans ? Je n'en sais foutre rien. Ce que je sais c'est que ce sera très certainement pire que ce qu'on a aujourd'hui. Et donc si aujourd'hui on habitue les gens au fait qu'on vivrait sur Big Brother, on va leur dire quoi dans cinq ans, dans vingt ans ? Et en plus, ça intériorise complètement la menace, parce que Big Brother on ne peut rien faire contre lui ! La NSA, ils sont plus forts que toi ! Ces super Dupont, ils sont magiques, ils ont tous les pouvoirs, de toutes façons, ouais, je ne peux rien faire contre la NSA ! Ce n'est pas vrai ! Greenwald, c'était un noob, et il sait faire maintenant. Donc tout le monde peut le faire. Je crois qu'il reste dix minutes, c'est ça ?

C'est un texte qu'on m'a demandé d'écrire, je n'ai pas encore eu le temps de finir, j'avais commencé à l'écrire il y a deux-trois ans maintenant. Je pense vraiment que la défense des libertés et de la vie privée est au 21ème siècle ce que l'écologie fut au 20ème, au sens où la vie privée en soi, on s'en fout, c'est juste un moyen. C'est comme Internet, on s'en fout, c'est juste un moyen. Il n'y a pas de liberté d'expression, il n'y a pas de liberté de circulation, il n'y a pas de liberté d'opinion s'il n'y a pas de vie privée. Parce que si on se sent surveillé on va s’autocensurer, et donc ça va à l'encontre de ce qu'on entend par une démocratie digne de ce nom. Et donc c’est pour ça qu'il faut défendre les libertés et la vie privée, c'est parce que c'est la clef qui permet d’actionner les autres mécanismes. Et je vous remercie.

Applaudissements

Est-ce que vous avez des questions ?

Public : Oui j'en ai une.

J.M. Manach : J'ai dit une bêtise sur PRISM ?

Public : Je ne sais pas j'étais là-bas. Après il y a un truc qui me choque par contre. Il ne faut pas oublier que dans les programmes, il y a, entre autres, par exemple ''I Hunt Sys Admins'', c'est un analyste de la NSA qui raconte ça sur un forum de la NSA, c'est comment ils chassent les administrateurs système des grosses boîtes. Il ne faut pas oublier ça, c'est aussi super important. En effet ils n'espionnent pas tout le monde, mais ils espionnent beaucoup de personnes, et s'ils veulent rentrer quelque part ils ont largement les moyens de le faire.

J.M. Manach : Si vous êtes la petite copine d'un admin-sys d'un système de sécurité ou si vous êtes admin-sys, occupez-vous aussi de l'ordinateur de votre copine ou de votre copain.

Public : Voilà. Deux autres trucs, pour TrueCrypt, les dernières news. Le plus plausible c'est que les devs en ont eu marre en fait. Ils ont passé l'éponge, c’était juste trop. En gros l’audit de sécurité a dit que c’était bien, il n'y avait pas de grosse faille, mais par contre le code était vieux, il faudrait un peu patcher, enfin refaire un peu le code.

J.M. Manach : Pourquoi est-ce qu'ils n'auraient pas, à ce moment-là, fait un appel à fork ?

Public : C'est ce qui est en train de se passer. Il faut suivre, c'est Matt Goin, il me semble, Matthieu Goin, en gros, il est en train d'appeler à ça et apparemment c'est en train de passer. Et le dernier truc c'est pour Greenwald, pour son ordinateur, il y a plusieurs choses qu'il faut prendre en compte. En effet, aux dernière nouvelles, il ne s'est pas fait avoir, sauf que, comme Schneier et comme les autres quand ils bossent sur les documents c'est sur un ordinateur qui n'est relié à aucun réseau et qui n'est jamais relié à un réseau. Et la NSA sait que, de toutes façons, s'ils vont taper sur ces documents, il y a des sauvegardes partout, et que, s'ils s'amusent à taper sur les personnes qui sortent des documents, ça sera encore pire après. Donc ce n'est absolument pas dans leur intérêt de le faire. Si on joue à ça on peut aller parler avec les debs de Tor et je pense que certains sont très dans la merde pour ça, et je pense que la NSA les vise particulièrement. Pour avoir vu les slides de la NSA depuis 2006 sur Tor, c'est le truc, vraiment, qui les fait vraiment chier.

J.M. Manach : Clairement.

Public : Moi j’avais une petite question sur le fait qu'on est tous, on va dire, potentiellement « surveillables ». Donc là on est encore, nous, enfin en Occident, on va dire dans des démocraties, à peu près. Mais si un jour arrivent au pouvoir des partis qui ont des idées beaucoup moins démocratiques, comme ce qui s'est passé typiquement en Allemagne dans les années 30, ces partis-là peuvent utiliser donc ces technologies pour des choses, pour de la traque aux terroristes mais plutôt de la traque aux opposants politiques. Se retrouver dans un système dictatorial et donc là, potentiellement, on pourrait avoir un système à la Big Brother, pas forcément généraliser la surveillance massive mais au moins traquer les opposants comme ce qui passe dans les dictatures, comme ce qui s'est passé en Libye. Est-ce qu'il y a un risque ou pas, d'après les dernières observations, est-ce qu'il y a un risque qu'on puisse arriver à ce niveau-là ?

J.M. Manach : Ce ne sera pas la faute à Internet !

Public : Ce ne sera pas la faute à Internet.

J.M. Manach : Le truc, c'est ce que disait Okhin tout à l'heure, là c'est de la politique. C'est ce qui s'est passé en 39-45. Tu as un revirement politique et après ils vont utiliser les fichiers. Imaginons le scénario du pire. Il y a quelqu'un qui est vraiment très très méchant, qui prend la tête de la France. Je pense qu'elle va beaucoup plus facilement utiliser les fichiers policiers, que de vouloir surveiller ce que tu fais sur Google ou sur Gmail ; parce qu'à partir des fichiers policiers, il y a énormément de personnes, il y a 10 % de la population française qui est défavorablement connue des services de police. 80 % du 1,2 millions de personnes dont l'ADN est fiché dans les fichiers policiers, 80 % de ces gens-là sont innocents, n'ont jamais été condamnés par la justice. Donc il y a déjà plein de fichiers qui existent, qui permettront de faire de la discrimination, sans avoir forcément utilisé Google. En imaginant qu'un dictateur arrive, et qu’il veuille utiliser un système, je pense qu'il y a plus simple que de vouloir surveiller Gmail pour arriver à savoir si tu es un dissident ou pas. Mais maintenant c'est clair que par ailleurs, et Amésys est un des exemples les plus connus, mais le business des marchands d'armes de surveillance numérique c'est quelque chose qui était estimé à 0 dollar, enfin c'est le fondateur du salon ISS qui l'avait expliqué, en 2001 c’était un marché à 0 dollar et en 2011 c'était un marché à 11 milliards de dollars par an. Et on a aujourd'hui des polices municipales américaines qui achètent des IMSI catchers. Un IMSI catchers c'est une vraie fausse borne de téléphonie mobile, qui permet de choper les numéros de téléphone de tous les gens qui sont à proximité, d'espionner toutes leurs communications téléphoniques, voire de leur envoyer un SMS, comme ça a été le cas sur la place Maïdan. Et ça, ce sont les policiers municipaux qui utilisent ça. En France on a du mal à imaginer que des policiers municipaux commencent à vouloir espionner les communications téléphoniques de gens.

Public : Oui, mais comme tu disais, la NSA ce sont des fonctionnaires. On a eu le problème dans les années 40 où les fonctionnaires ne faisaient qu'appliquer les ordres. Donc c'est plutôt ça le risque.

J.M. Manach : Mais encore une fois, pour moi, le problème est beaucoup plus politique que technologique par rapport à ça.

Public : Je reviens juste sur un petit truc que tu as dit tout à l'heure. Tu parlais d'intercepter massivement des communications, je dis bien massivement, je ne dis pas systématiquement. Tu parlais de DSLAM, en fait. Déjà, moi si je devais taper énormément de communications ce n'est pas au niveau des DSLAM(s) que j'irai me situer, c’est plutôt au niveau des IX(s). Donc ça c'est un premier truc. Le second truc c'est que, quand on parle de massif, enfin de systématique, moi ce que je vais appeler massif ce n'est pas forcément du systématique, ce n'est pas du global. Ça devient massif quand tu as une rétention de données derrière qui est énorme. Ça devient du massif quand un opérateur n'est pas capable de différencier une ligne sur un DSLAM, qu'il va enregistrer toutes les positions du DSLAM et qu'il va tout fournir au juge et que ça va être gardé pendant des années et des années et que ça va alimenter, peut-être, une base de données obscure sur laquelle on n'a aucun contrôle. Donc je suis un petit peu partagé, en fait, sur le truc, enfin sur ta position parce que, oui, effectivement ce n'est pas du systématique, oui effectivement ce n'est pas du global, mais ça ne retire rien au caractère massif.

J.M. Manach : Le truc après, moi ce que je pointais du doigt, c'était le fait que ça visait des Français en France. Que la DGSE fasse du massif au Mali, au Niger, etc, c'est fort envisageable. Que la DGSE fasse du massif en France, outre le fait que c'est un service de renseignement extérieur et qu'a priori ce serait le boulot de la DGSI, et je ne vois pas pourquoi pas la DGSE ferait ça ; c'est que, en plus ouais, ils sont 2 000 à la direction technique, ils ont franchement autre chose à foutre que de faire du massif en France. Après s'il y a quelqu'un qui fait du massif, je pense que c'est plutôt la DGSI. Est-ce qu'elle le fait ou pas ? Je ne sais pas. Je sais que j'ai commencé à bosser avec Le Monde là-dessus. On a commencé à bosser avec Qosmos. J'ai expliqué au Monde que Qosmos travaillait avec des services de renseignement, français, Le Monde a publié, a fait une Une de l’information en disant que c'était avec la DGSE ; je ne sais pas si c'est avec la DGSE ou la DGSI que Qosmos bosse. Je crois même que c'est plutôt avec la DGSI que Qosmos bosse. Pourquoi est-ce que la DCRI, enfin la DGSI, le renseignement intérieur, utiliserait des systèmes de surveillance de métadonnées, de DPI, en France ? Je ne sais pas. Moi le truc c'est que j'ai des questions, il y a un certain nombre de fois, j'ai des réponses, et il y d'autres fois, je n'ai pas de réponses.

Public : Juste parce qu'ils peuvent le faire, en fait. C'est ce que dit la NSA et le GCHQ, on collecte tout parce que c'est là.

J.M. Manach : En même temps on a aussi tous les officiels, que ce soit les politiques ou Zabulon, qui est le coordinateur du renseignement, enfin toutes les personnes qui se sont exprimées, même y compris des responsables des services de renseignement, qui disent que les États-Unis font du massif parce qu’ils vont pêcher au chalut, nous on va pêcher au harpon. C'est ce qu'ils disent. Maintenant je ne sais pas, je ne suis pas dans les petits papiers, mais c'est sûr que quand on compare les moyens financiers, les moyens humains dont dispose la NSA, effectivement ils peuvent se permettre de faire plus facilement du massif, que la DGSE ne peut se le permettre ; mais maintenant je ne sais pas.

Public : Les services français ont toujours dit ça, oui. Eux ils font au chalut et nous on le fait au harpon et c'est toujours très précis ; mais après ça, on le voit avec la NSA, entre ce qu'ils disent et ce qu'ils font !

J.M. Manach : Historiquement, c’était une des choses qui avait été débattue pas mal suite aux attentats du 11 septembre, c'est que les services de renseignement français faisaient de l'infiltration, faisaient effectivement du ciblé, pour infiltrer des cellules et c'est comme ça qu'ils luttaient contre le terrorisme. Alors que les Américains, eux ils ne faisaient pas de l'infiltration, ils faisaient du renseignement électromagnétique, du renseignement électronique, du massif et ils n'ont pas été capables d’empêcher les attentats. Et donc, suite à ça, il y a eu un certain nombre de réformes dans les services de renseignement, à la fois en France et aux États-Unis, pour que, un, la France, c'est ce qu'ils racontent en tout cas, ne fasse pas de massif, parce qu'on a vu, ça n’empêche pas les attentats, et deux, au contraire, ils développent le ciblé. Et Bernard Barbier, lors de la conférence à laquelle j'avais assisté, c'est ce qu'il expliquait, il expliquant que quand il avait commencé à la direction technique dans les années 70, dès qu’il y avait un signal de communication chiffrée qui passait, c'était forcément un espion, un militaire, ou un membre des services de renseignement, parce que la crypto c'était réservé aux militaires et aux espions. Aujourd'hui le problème, c'est que, quand on fait une interception, une bonne partie du trafic est chiffrée, donc ça ne sert à rien de surveiller. Et ça, il avait expliqué ça en 2009, bien avant les révélations Snowden. Donc il expliquait que ça ne servait à rien de faire du massif parce qu'il y a trop de trafic chiffré. Par contre, ce qui est important, c'est d’arriver à pouvoir installer un cheval de Troie sur l'ordinateur du terroriste, donc d'identifier le terroriste, donc de choper tous les mots de passe pour arriver à faire le lien entre le terroriste la nuit et étudiant le jour. Il y avait une autre question je crois ?

Public : Non, je voulais revenir effectivement sur ce que tu évoquais, sur le développement industriel et marchand que tu évoquais. Moi je côtoie beaucoup de représentants de milieux de la sécurité et de la défense sur ce domaine-là, et on se rend compte qu'il y a très souvent, chez beaucoup, la dimension que j'appelle « de l'objet magique », c'est-à-dire qu’on traite ce qui s'est passé aussi avec les caméras de surveillance la technologie est un objet magique qui va résoudre tous vos problèmes. Les caméras de surveillance, effectivement c'est totalement vrai, ont été mises n'importe comment et ont un impact très limité, notamment ce qu'on rencontre sur les études qui ont été faites, c'est que c’était très souvent dans les espaces clos que les caméras de surveillance servaient à quelque chose, dans tous les espaces ouverts ça ne sert strictement à rien.

J.M. Manach : Ça sert de temps en temps !

Public : Voilà. Mais strictement à rien, pour moi, par rapport au pourcentage et au développement qui a été mis ça ne sert à rien. Et ça sert justement à la tune. Il y a eu une culture qui s'est imposée, et aussi dans le domaine numérique, dans les services de sécurité défense, la culture de se dire la technologie va nous aider, ça va être vraiment l'objet magique qui va tout résoudre comme problèmes. Et effectivement la collecte d'informations, très souvent on se rend compte que les informations on ne sait pas ce qu'on en fait, on s'en débarrasse très vite sans en avoir utilisées, mais on collecte, on ne sait jamais, ça peut servir !

J.M. Manach : C'est ce qu'ils font sur les messages chiffrés. Apparemment ils interceptent les messages chiffrés qu'il stockent, mais ça en fait il faut comprendre, parce que ça a déjà fonctionné. Au sens où, il y a plein de messages chiffrés qui avaient été interceptés par les services de renseignement britanniques ou américains, en 39-45, qu'ils ont réussi à déchiffrer dans les années 60, parce que la puissance de calcul a évolué et, dans les années 60, ils ont pu, comme ça, identifier des espions ou des taupes, quinze ans après. Donc c'est avec cette logique-là qu'ils stockent les messages chiffrés, en espérant un jour pouvoir les déchiffrer, et donc pouvoir arriver à faire le boulot, même s'il va falloir attendre vingt ans pour arriver à déchiffrer ces messages. Ça peut avoir une utilité ce qu'ils ont appris dans les années 60 sur ce qui s'était passé en 39-45, ça leur a servi ; alors peut-être un message, deux messages, dix messages sur les milliers qu'ils avaient. Mais au cas où ! Voilà. Ils sont assez fétichistes.

Public : Tu as cité Tails tout à l'heure. Juste pour info, on a un projet en cours avec l'équipe de Tails sur la partie design de Tails. On a commencé à faire des ateliers pour que des gens encore plus que nuls que Greenwald puissent comprendre comment l’utiliser. On a un atelier ici samedi, donc s'il y a des designers dans la salle ou j'irais jusqu'à des devs plutôt front-end, on organise un atelier samedi après-midi à partir de ce qu'on a identifié sur des ateliers d’usage, pour pouvoir travailler avec l'équipe de Tails, pour améliorer le design de l'interface, du site, pour le rendre plus ''user friendly'' et du coup baisser l’écueil à passer pour comprendre comment l'utiliser.

J.M. Manach : Sachant que ça donc ça ressemble à un Windows XP, mais en fait c'est Tails. Ils ont une option camouflage qui fait que pouvez laisser croire à tout le monde que vous utilisez XP, alors qu'en fait pas du tout. Et donc ce n'est pas compliqué, on télécharge la distrib, on la grave sur un disque. On redémarre l’ordinateur sur le cédérom, en demandant à l'ordinateur de redémarrer sur le cédérom. Vous arrivez sur Tails et là vous cliquez sur le bouton « grave-moi ça sur une clef USB ». Vous mettez la clef USB, vous gravez, vous redémarrez votre ordinateur, et après, sur votre portable ou n'importe quel ordinateur, il suffit de mettre la clef USB, de redémarrer l’ordinateur et ça redémarre là-dessus. Ce n'est franchement pas compliqué en termes d'ergonomie. Et après on est dans un environnement où, par défaut, toutes les communications passent par Tor et où il y a l'essentiel des outils qui permettent de communiquer de façon sécurisée sur Internet.

Public : Sur Tails il y a des cryptoparties aussi sur les quatre jours, donc si vous voulez venir pour apprendre à se servir de Tor, de Tails, de tous les outils de crypto, ce sera dans la salle à côté, on va être dispo tous les quatre jours donc viendez nombreux !

Y a t-il d'autres questions ?

Dans ce cas-là merci beaucoup.

Applaudissements.